| От колец с NFC до электронных татуировок — чего только не пытаются изобрести, чтобы избавить мир от всем опостылевшей необходимости то и дело вводить пароли.

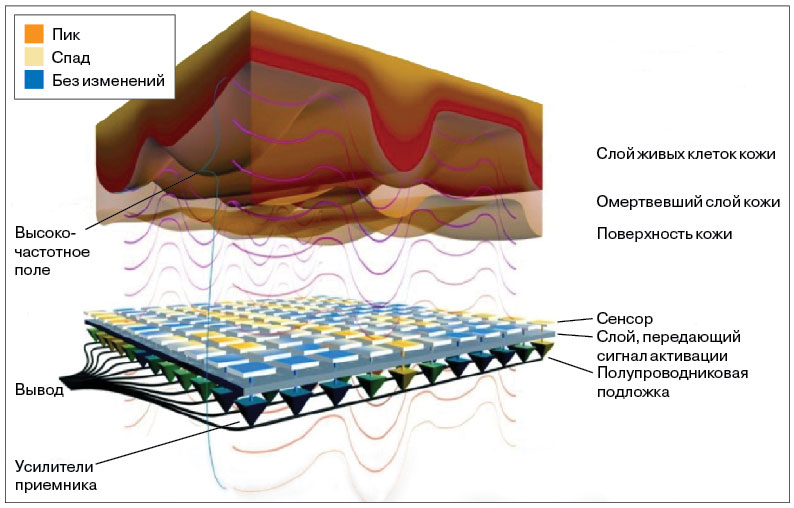

О недостатках паролей сказано уже очень многое: они одновременно и неудобны, и не особенно надежны. Даже если придумать один сложный пароль и запомнить его, это не спасет от случаев вроде недавней грандиозной утечки Adobe. На то, чтобы использовать везде сложные и уникальные пароли, способны немногие, да и удовольствие это сомнительное. Для важных применений вроде денежных переводов существуют разнообразные способы двухфакторной авторизации. Для консюмерских продуктов этот подход сейчас стал своеобразной панацеей. Но это еще больше усложняет процесс. Надежность надежностью, но возиться с кодами, приходящими по SMS, или запасаться электронными токенами SecurID никому (кроме отдельных фанатиков) не хочется. В качестве промежуточного решения, учитывающего распространенность паролей и компенсирующего некоторые их недостатки, выступают программы вроде 1Password. Они дают возможность генерировать длинные и стойкие к подбору пароли и заодно отвечают за их хранение. Большой популярностью пользуются и браузерные запоминалки паролей. Главный их недостаток —если ты отрезан от своей программы, то оказываешься беспомощным. Зато злоумышленник, получивший доступ к базе и раздобывший пароль от нее, срывает большой куш. В декабрьском номере мы провели простейший тест из трех этапов. Полностью выстоял только опенсорсный KeePass. Roboform и 1Password выдержали большую часть «атак», а, скажем, продукт от «Лаборатории Касперского» и Sticky Password с треском завалил наши испытания. Определенные удобства есть у авторизации через онлайновые сервисы — в первую очередь серверы OpenID, Facebook, Google и Twitter. Но это хорошо лишь для самых казуальных случаев — например, регистрации в системе комментариев на каком-нибудь сайте. Связывать кошелек с аккаунтом Facebook было бы безумием. Отсюда — множество разработок, ставящих целью одновременно избавить пользователей от лишней мороки, защитить от глупостей вроде наклеивания на монитор бумажек с паролями и сделать авторизацию более надежной. В конечном итоге все сводится к двум направлениям: удобным универсальным токенам, которые можно носить с собой, и биометрии. А вот тонкости реализации могут различаться очень сильно. Кольцо GoogleВ январе 2013 года технические издания облетела новость: Google начинает войну с паролями. Впрочем, война — слово слишком громкое, и на самом деле в Google всего лишь экспериментируют с новаторскими способами аутентификации. Но и это уже звучит интересно! Основная идея экспериментов — привязать авторизацию к устройству. Этим устройством может быть телефон, компьютер или отдельный аксессуар. В качестве примера в Google приводят Yubico: этот стартап занимается выпуском крохотных карточек, которые вставляются в USB и предоставляют программам возможность убедиться, что перед ними нужный пользователь. Стоит человеку прикоснуться к сенсору на внешней стороне карты, как та генерирует и передает компьютеру (вернее, установленному на него драйверу) одноразовый пароль, созданный с учетом хранящегося в карте уникального тайного ключа. Программа выполняет обратный алгоритм и убеждается, что полученная последовательность действительно соответствует карте и ассоциированному с ней пользователю. В целом это аналог токенов SecurID, но более удобный и к тому же дешевый — карта вместе с доставкой по Америке стоит всего пять долларов (за международную пересылку придется доплатить). Эксперимент Google заключался в том, чтобы реализовать сквозную поддержку Youbico: браузер Chrome автоматически переговаривается с драйвером устройства и передает веб-сервисам Google сигнал об авторизации. В итоге, чтобы заглянуть в свой ящик Gmail, нужно лишь набрать адрес и дотронуться до вставленной в USB карты Youbico. Неплохое сочетание удобства и надежности.  Но у Youbico все же есть недостатки: во-первых, он занимает USB (есть «сквозная» версия, с наружным портом, но она не такая миниатюрная), во-вторых, это решение не универсальное — подойдет для компьютера, но не годится для мобильных устройств из-за отсутствия полноразмерного USB. К марту 2013 года появились подробности о проекте некоего кольца, кующегося в жерле вулкана Google (простите, метафора сама напросилась). Кольцо, судя по довольно смутному описанию, просочившемуся в прессу, должно работать так же, как и карточки Youbico, только не через USB, а по NFC. Достоинства очевидны: мало того, что кольцо наверняка будет совместимо с новыми телефонами на Android, так оно еще и намного надежнее и удобнее. Забирать с собой карточку, каждый раз отходя от рабочего места, не станешь, а вот кольцо всегда на пальце и всегда готово к использованию.  Объединить их всехУкрашение на пальце, которое дает доступ к телефону или компьютеру с совместимой операционной системой, — это неплохо, но как-то однобоко. Нельзя ли сделать так, чтобы совместимость простиралась дальше и надежная бесконтактная авторизация была бы доступной на любых компьютеризированных устройствах? Да и кольцо хотят носить далеко не все: многие наверняка предпочтут иметь электронный ключ в каком-то другом виде. И тут все зависит от того, смогут ли гиганты индустрии договориться между собой и сделать единые протоколы. Надежда на это, как всегда, слаба, но она есть. Объединенными усилиями PayPal и Lenovo был создан альянс FIDO. Со знаменитой компьютерной сетью эта аббревиатура не связана: в данном случае FIDO расшифровывается как Fast Identity Online — быстрая онлайновая идентификация. Вот как звучит устав этой организации: «Открытые спецификации FIDO будут поддерживать полный спектр технологий аутентификации, включая биометрические вроде дактилоскопии, сканирования сетчатки, распознавания голоса и лиц, а также существующие решения и коммуникационные стандарты, такие как Trusted Platform Modules (TPM), токены USB, embedded Secure Elements (eSE), смарткарты и NFC. Открытые спецификации будут создаваться с учетом расширяемости и будущих инноваций. Разработки FIDO будут направлены на интеграцию технологий в единую инфраструктуру, позволяющую приспособить системы безопасности к разнообразным нуждам пользователей и организаций». FIDO был создан лишь в этом году, и на данный момент работы находятся только на подготовительных этапах. Тем не менее чувствуется востребованность этой инициативы, и новые участники не заставляют себя ждать. К примеру, в октябре к альянсу примкнула фирма MasterCard. Лабораторные работыТо, что происходит в исследовательских лабораториях, всегда на порядок интереснее, чем деятельность альянсов и комитетов по стандартизации. Новые виды авторизации не исключение. Ученые из финского центра научно-технических исследований VTT Technical Research создали занятный гаджет, который не только помогает авторизоваться, но и упрощает работу с несколькими устройствами одновременно. Их система называется InTouch и может быть выполнена в виде браслета, кольца или даже накладки на ноготь.  InTouch позволяет копировать данные с одного устройства на другое буквально в одно касание. Пользователь, например, может подержать палец на значке файла, отображенном на экране планшета, а затем прикоснуться к дисплею смартфона, и файл окажется скопированным. Памяти, правда, внутри у устройства совсем мало (оно и понятно — своего источника питания у InTouch нет, и он работает как метка NFC, в отраженном радиосигнале), так что копируются только ссылки на файл, а данные передаются по другому каналу: напрямую по Bluetooth, Wi-Fi либо через облачный сервис. Если аутентификационные аксессуары обретут столь полезные функции, то спрос на них наверняка будет намного большим. Однако на кольцах свет клином не сошелся: есть и другие, более футуристичные методы авторизации. Например, исследователи из массачусетской компании MC10 по заказу Motorola разработали способ печатать несложные электронные схемы прямо на коже и протестировали татуировки, служащие для авторизации. Эти тату миниатюрны — всего сантиметр на сантиметр, и микросхемы не вживляются в кожу, а вдавливаются резиновым штампом. Однако представить повальное «чипование» населения довольно непросто: при виде этих татуировок не покидают мысли о колониях строгого режима и фильме «Крепость». Как и другое изобретение тех же исследователей — капсулы, способные подпитываться от кислотной среды в желудке, — это скорее вещь для особых случаев, например применения в медицине.  Появляются и новые биометрические способы аутентификации. Например, канадская фирма Bionym предлагает опознавать пользователей по их сердцебиению. Оказывается, оно не менее уникально, чем рисунок на подушечках пальцев или сетчатка глаза. В Bionym разработали браслеты, улавливающие пульс и пригодные для беспроводной авторизации. Учитывая, что гаджеты, носимые на запястье (умные часы, браслеты Nike FuelBand, Jawbone Up и подобные), все популярнее, этот метод имеет все шансы получить широкое распространение.  Ай-палецЕсли в Google и в FIDO Alliance лишь готовят почву для беспарольного будущего, то фирма Apple не только реализовала свое решение, но и успела продать несколько миллионов устройств с ним. Речь об iPhone 5s, в который встроен дактилоскопический датчик. Он основан на технологии компании AuthenTec, приобретенной Apple в 2012 году, и выгодно отличается от существовавших ранее бытовых сканеров отпечатков пальцев.  В AuthenTec придумали, как сделать сканирование быстрым и одновременно более надежным. Фокус заключается в том, что новый датчик сканирует не мертвую кожу на пальце, а делает объемный снимок капилляров под ней. Это означает, что подделать отпечаток традиционными методами не выйдет: плоские слепки не годятся, да и палец должен быть живым и теплым. Интереснее всего то, как эта технология работает в связке с iPhone, облачным сервисом iCloud, с недавних пор позволяющим сохранять там базу паролей, и беспроводным стандартом iBeacon (он основан на Bluetooth 4.0 и годится на замену NFC). Получается, что у владельцев iPhone всегда с собой портативный беспроводной сканер отпечатков пальцев, к тому же подключенный к своему сервису синхронизации. Потенциально это дает возможность в любой момент достать телефон и через него передать необходимые для авторизации данные на любое другое устройство (будь то компьютер, кассовый аппарат или, например, турникет в метро). Но «электронным паспортом» сам телефон в данном случае не является и сработает только вместе с пальцем своего владельца. В теории такой метод может оказаться надежнее, чем кольцо.  И снова к паролямУ всех новых способов авторизации есть достоинства, но всецело доверяться им не стоит. Вообразим себе простую бытовую ситуацию: завел ты втайне от подруги или жены (как вариант — бойфренда или мужа) романтическую переписку. А она (или он) возьми да и проведай о твоих грязных секретах. И решит, пока ты спокойно спишь, самовольно приложить твое кольцо или палец к твоему же телефону. Утром тебя может ждать скандал или политая слезами записка на холодильнике: «Лживая скотина, я от тебя ухожу! P. S. Твой айфон приведен к заводским настройкам, бэкап удален, а биткоины я забираю себе. Приятного дня!» Понятно, что защита информации от людей, с которыми живешь под одной крышей, — это особый случай, и взаимное доверие всегда будет лучше любых технических средств. Но этот пример дает понять, что уязвимости все равно существуют и что у паролей остается важное преимущество. Пока они хранятся только в голове, без ведома владельца узнать их не выйдет. |

Еще никто не написал комментария, Вы может быть первым.

Только авторизованные пользователи могут оставлять комментарии, пожалуйста авторизуйтесь.

© ЕКОМ Сервис 2009-2021 Все права защищены или вроде того.